Este es el nuevo hilo de MediaVida sobre privacidad y anonimato en internet tanto en ordenadores como en dispositivos móviles.

En vista de que ya han pasado cinco años desde que se creó el primer hilo tratando esta temática y teniendo en cuenta los cambios que hemos y estamos viendo desde estonces, me he visto en la necesidad de crear un nuevo thread sin complejidad y a un nivel de comprensión óptimo para todo el público.

Con la esperanza de que todos podamos aprender y aportar nuestros propios conocimientos, ya sean avanzados o no, tocaremos las principales cuestiones sobre la privacidad, la seguridad, el anonimato, las alternativas de código libre a las aplicaciones o programas convencionales, el ciberespionaje y todo lo relacionado sobre esto desde un nivel sencillo y que no dé pie al aburrimiento conforme se lea el texto.

Apoyándonos en la ayuda de PrismBreak, Privacytools, Reddit y nuestras propias propuestas y aportaciones, intentaremos crear un hilo donde podamos gozar de una buena guía para consumo propio y para todos los que nos lean y estén interesados.

Huelga decir que este hilo también se ha creado no solo para compartir nuestros conocimientos y aportar alternativas, sino para debatir sobre privacidad y anonimato en la red, así como dialogar sobre las últimas revelaciones.

- ¿QUIÉN ERES TÚ?

Tan solo soy un simple usuario de internet al que le gusta tratar y aprender sobre la privacidad en la red, en cómo gestionan nuestra información y cómo poder evitarlo.

- No me dedico a este mundo

- No soy experto en esto

- Puedo estar completamente equivocado

- Me considero novato

- Me queda muchísimo por aprender

Espero aprender muchísimo con vosotros, enriquecernos de información y que entre todos podamos hacer esta lista cada vez más grande y completa, porque su trabajo llevará.

- YO NO TENGO NADA QUE ESCONDER

Edward Snowden: Por más que no estés haciendo nada malo, estás siendo vigilado y grabado, y la capacidad de almacenamiento de estos sistemas se incrementa año tras año con órdenes de una magnitud en la cual se llega al punto de que no es necesario que hagas nada malo, simplemente tienes que caer bajo sospecha de alguien, por sólo hacer una llamada incorrecta.

Y luego pueden usar ese sistema para ir atrás en el tiempo y escudriñar cada decisión que alguna vez hayas tomado, cada amigo con el cual, alguna vez, hablaste de algo, y atacándote en eso para derivar sospechas de una vida inocente y pintar a cualquiera en un contexto de persona incorrecta.

Muchos habréis escuchado esta excusa cientos de veces como contestación a una oferta de cambio de hábitos en la red. Preguntas tales como; ¿Qué le importo yo a Whatsapp? ¿Qué me importa a mí Facebook? ¿Y a mí qué más me da lo que sepa Google de mí? ¿Y qué me importa que Microsoft venda mis datos? ¿Qué le importa a mi ISP con qué shemales me sacudo la sardina?

Lo cierto es que debería importarte. Las grandes compañías trafican con tus hábitos de navegación, construyen un perfil con tu identidad, venden tus datos, te almacenan en servidores y pueden recurrir a esta información cuando les plazca.

Facebook, Microsoft, Whatsapp, Google y todas las grandes compañías conocidas por todos son monstruos de recopilación de vidas, al igual que muchos gobiernos, agencias gubernamentales, compañías de telecomunicaciones, aplicaciones móviles, programas, etc.

Este hilo trata sobre cómo evitar el espionaje masivo y navegar cómodamente sin que terceros tengan acceso a nuestras vidas, pues en nuestros terminales están.

- ¿CÓMO PUEDO EVITAR ESTO?

Como bien he dicho anteriormente, existen multitud de alternativas a los programas o aplicaciones móviles convencionales que solemos utilizar a diario.

Estos programas o aplicaciones sí garantizan nuestra privacidad y seguridad y son de código abierto.

DIFERENCIAS ENTRE SOFTWARE LIBRE, SOFTWARE PRIVATIVO Y CÓDIGO ABIERTO

Un software privativo solo defiende los intereses de la empresa que lo comercializa y éste no puede ser modificado por las personas externas para satisfacer necesidades particulares. En cambio, un software libre o abierto es accesible a todo el mundo y puede ser modificado para responder a los requerimientos de cada individuo.

Un programa puede ser considerado software libre cuando respeta las cuatro libertades esenciales:

Libertad 0: te permite ejecutar el programa como quieras.

Libertad 1: puedes estudiar el código fuente del programa y tienes libertad para cambiarlo, con la idea de que pueda hacer alguna acción que haga falta.

Libertad 2: te permite hacer y distribuir copias exactas del programa cuando quieras y así ayudar a otros.

Libertad 3: puedes contribuir a la comunidad, con la facilidad de hacer o distribuir copias con tus versiones modificadas del programa.La terminología open source (código abierto) nace para evitar un posible malentendido con el concepto free software (software libre). En inglés, esta palabra se interpreta como gratis pero en este caso realmente hace referencia a la libertad del programa y no a su precio.

Todo software libre es de código abierto, pero no todo programa de código abierto es un software libre. La diferencia está en las licencias que pueden usarse para el programa: algunas son menos permisivas que otras y poco respetan las libertades antes mencionadas.

A continuación, pasaremos a poner unos cuantos ejemplos de software de código abierto para sustituir a los programas privativos que utilizamos a diario.

- MENSAJERÍA INSTANTÁNEA

Signal

Wire

Silence

Riot

Conversations

Kontalk

ChatSecure

(Alternativas a Whatsapp, LINE, etc)

- VIDEOLLAMADAS Y VOZ

Jitsi

Tox

Jami

Linphone

Mumble

(Alternativas a Skype, Google Duo, etc)

- NAVEGADORES WEB

Brave

Firefox

Firefox Focus

Librefox

IceCatMobile

Bromite

Fennec F-Droid

Tor Browser

(Alternativas a Chrome, Edge, Opera, etc)

- EXTENSIONES PARA FIREFOX

Estos complementos mejorarán más aún tu privacidad en internet.

No instales nada por ti mismo que no entiendas o no esté explicado aquí.

Pregúntanos a nosotros en el hilo cómo se utilizan en caso de no saber qué hacer

uMatrix

Decentraleyers

User Agent Switcher

HTTPS Everywhere

NoScript

Disable WebRTC

uBlock Origin

Privacy Settings

Privacy Badger

Cookie AutoDelete

Cómo usar correctamente uBlock Origin:

- CUENTAS DE CORREO ELECTRÓNICO

Protonmail

Tutanota

Mailfence

Disroot

(Alternativas a Gmail, Hotmail, Yahoo, etc)

- CLIENTES DE CORREO ELECTRÓNICO

Thunderbird

K-9 Mail

FairEmail

Claws Mail

- SISTEMAS OPERATIVOS

LineageOS

Replicant

Debian

Fedora

FreeBSD

OpenBSD

Whonix (LiveUSB)

Tails (LiveUSB)

(Alternativas a Windows, Android, etc)

- BUSCADORES DE INTERNET

Searx

Duckduckgo

Startpage

Qwant

MetaGear

(Alternativas a Google, Bing, Yahoo, etc)

- LAUNCHERS

Lawnchair

Essential Launcher

(Alternativas a Google Now Launcher, etc)

- GESTORES DE CONTRASEÑAS

Keepass

Bitwarden

LessPass

Password Safe

Master Password

(Alternativas a 1Password, LastPass, etc)

- REDES SOCIALES

Mastodon

Diaspora

PixelFed

Hubzilla

Movim

Manyverse

(Alternativas a Twitter, Facebook, Instagram, etc)

- MERCADO DE APLICACIONES

F-Droid

(Alternativa a Google Play Store)

- YOUTUBE

NewPipe

SkyTube

(Alternativas a Youtube)

- NOTAS

SealNote (256-bit AES encryption)

Standard Notes (256-bit AES encryption)

Note Crypt Pro (128-bit AES encryption)

DCipher (128-bit AES encryption)

(Alternativas a Google Keep, etc)

- CIFRADO DE DISCO DURO

Veracrypt

DiskCryptor

- CIFRADO DE ARCHIVOS

PeaZip

miniLock

Cryptomator

- MAPAS

OpenStreetMaps

Maps.me

OsmAnd

(Alternativas a Google Maps, Apple Maps, etc)

¿CÓMO NAVEGAR ANÓNIMO?

Existen varias formas de navegar de forma anónima en internet.

A continuación, nombraré alguna de ellas, pero antes debéis saber que las tres primeras aportaciones NO son recomendadas para usuarios iniciadios.

NO las utilicéis a menos que sepáis lo que estáis haciendo u os informéis bien antes.

- TOR

Tor es la sigla de The Onion Router (en español: Enrutador de Cebolla). Es un proyecto cuyo objetivo principal es el desarrollo de una red de comunicaciones distribuida de baja latencia y superpuesta sobre internet, en la que el encaminamiento de los mensajes intercambiados entre los usuarios no revela su identidad, es decir, su dirección IP (anonimato a nivel de red) y que, además, mantiene la integridad y el secreto de la información que viaja por ella. Por este motivo se dice que esta tecnología pertenece a la llamada darknet o red oscura también conocida con el nombre de deep web o web profunda.

ACCIONES QUE DEBEMOS EVITAR SIEMPRE QUE NOS CONECTEMOS A LA RED TOR

Nunca debemos acceder a nuestra página web desde la red Tor. Si nuestra página web tiene pocas visitas y no se encuentra dentro de la red distribuida, el relay de salida puede identificarnos como el administrador de la web.

No debemos iniciar sesión en Facebook, Twitter y cualquier otra plataforma personal (redes sociales, correo electrónico, etc). Existen muchas técnicas que se pueden llevar a cabo para identificarnos en el momento que iniciamos sesión en una red social o plataforma personal. De igual forma, es posible incluso que los responsables de los relays de salida capturen los paquetes de inicio de sesión y puedan llegar incluso a suplantar nuestra identidad. Tampoco debemos entrar en webs comerciales como Amazon, eBay, PayPal o nuestra cuenta del banco ya que, además de lo anterior, es posible incluso que nos suspendan la cuenta.

Debemos evitar alternar entre la red Tor y Wi-Fi abierto. Siempre debemos utilizar ambos elementos a la vez ya que, de lo contrario, puede que identifiquen nuestra MAC con la actividad en la red anónima y distribuida.

No debemos utilizar Tor sobre Tor, es decir, con una sola entrada y salida a la red anónima y distribuida es suficiente. Aplicar una doble entrada y una doble salida, además de no mejorar la privacidad, puede dar lugar a graves fallos de seguridad.

Debemos asegurarnos de enviar la información privada de forma segura y cifrada, es decir, utilizar correctamente el navegador conectado a la red y un complemento como HTTPS Everywhere que nos asegure que toda la información viaja de forma segura.

Debemos evitar el uso de información personal dentro de la red Tor, por ejemplo, nombres, apodos, lugar de nacimiento, fechas, etc.

Si es posible, es recomendable evitar el uso de Bridges (Relays de la red Tor no listados para evitar que los ISP los bloqueen).

No es recomendable utilizar diferentes identidades, ya que prácticamente siempre es posible que ambas estén relacionadas.

Nunca debemos editar la configuración de seguridad que configuran por defecto las herramientas que nos permiten el acceso a la red Tor, salvo que sepamos exactamente lo que estamos haciendo. De hacerlo, es muy probable que estemos reduciendo drásticamente el nivel de seguridad, por ejemplo, permitiendo el rastreo de actividad.

No debemos utilizar al mismo tiempo Tor y una conexión directa a Internet ya que, de hacerlo, es posible que en alguna ocasión nos equivoquemos con la salida y enviemos ciertos datos por la red que no es. Cada cosa a su tiempo, y de una en una. Lo mismo se aplica a las conexiones con servidores remotos.

Anonimato no es lo mismo que seudónimo. Anonimato es no existir. Seudónimo es un nombre secundario asociado a nosotros.

Si creamos una red dentro de la red Tor no debemos facilitar el enlace en las redes sociales.

Nunca debemos abrir un archivo recibido desde la red Tor, ya que probablemente tenga un virus o malware que infecte nuestro ordenador. Especialmente los archivos PDF.

En la red Tor debemos evitar el uso de sistemas de doble autenticación, ya que por lo general estos están asociados a un teléfono, a una SIM, y es posible que las autoridades nos identifiquen en cuestión de segundos.

- FENNET

Freenet es una red de distribución de información descentralizada y resistente a la censura diseñada originalmente por Ian Clarke. Freenet tiene por objeto proporcionar libertad de expresión a través de las redes de paresmediante una fuerte protección del anonimato; como parte del apoyo a la libertad de sus usuarios, Freenet es software libre. Freenet trabaja por medio de la puesta en común del ancho de banda y el espacio de almacenamiento de los ordenadores que componen la red (con los mismos principios que una cadena de bloques), permitiendo a sus usuarios publicar o recuperar distintos tipos de información anónimamente.

- I2P

I2P (sigla para Invisible Internet Project, que significa Proyecto de Internet invisible) es un software que ofrece una capa de abstracciónpara comunicaciones entre ordenadores, permitiendo así la creación de herramientas y aplicaciones de red con un fuerte anonimato. Sus usos incluyen páginas webs anónimas (eepsitees), servidores y clientes de chat, blogging, transferencia de archivos, además es una red que se adapta muy bien a las redes p2p. I2P es software libre y utiliza varias licencias libres.

- El maravilloso mundo de las VPN:

Una red privada virtual, RPV, o VPN de las siglas en inglés de Virtual Private Network, es una tecnología de red que permite una extensión segura de la red local (LAN) sobre una red pública o no controlada como Internet. Permite que la computadora en la red envíe y reciba datos sobre redes compartidas o públicas como si fuera una red privada con toda la funcionalidad, seguridad y políticas de gestión de una red privada. Esto se realiza estableciendo una conexión virtual punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinación de ambos métodos.

A la hora de escoger un servicio VPN, debemos tener claro varios aspectos antes de su adquisición;

1. Que sea de pago.

Esto es importante, pues cuando un producto es gratuito, el producto eres tú.

Si una VPN es gratuita, está claro qué métodos utiliza para costear su mantenimiento, y en caso de proteger tu privacidad, no podría disponer de financiación suficiente como para hacerlo.

Olvidaos de todas esas VPN's gratuitas del TOP de la Google Play Store. La mayoría de ellas son de Asia y están traficando con los datos de sus usuarios.

2. Que se tomen en serio tu privacidad.

Sobre todo, y casi lo más importante; que no registren logs. Es decir, que bajo ningún concepto guarden ningún dato o historial de tu actividad en la VPN en ningún momento.

Aquí hay que leerse bastante bien sus términos de servicio y sus políticas de privacidad para saber qué nos comentan acerca de esto, aunque nunca deberíamos poner la mano en el fuego por ninguna.

Por suerte, existen grandes comunidades en internet del calibre de Reddit donde el más mínimo descuido no tardará en salir allí. Estar al corriente de las redes sociales en cuanto al proveedor que se tiene contratado es un punto de acierto.

3. Que esté fuera de la jurisdicción de los Estados Unidos por razones obvias tras las declaraciones de Edward Snowden y el revuelo de la artillería de la NSA, así como también de los principales cinco ojos.

A ser posible, también es interesante que esté fuera de los catorce ojos.

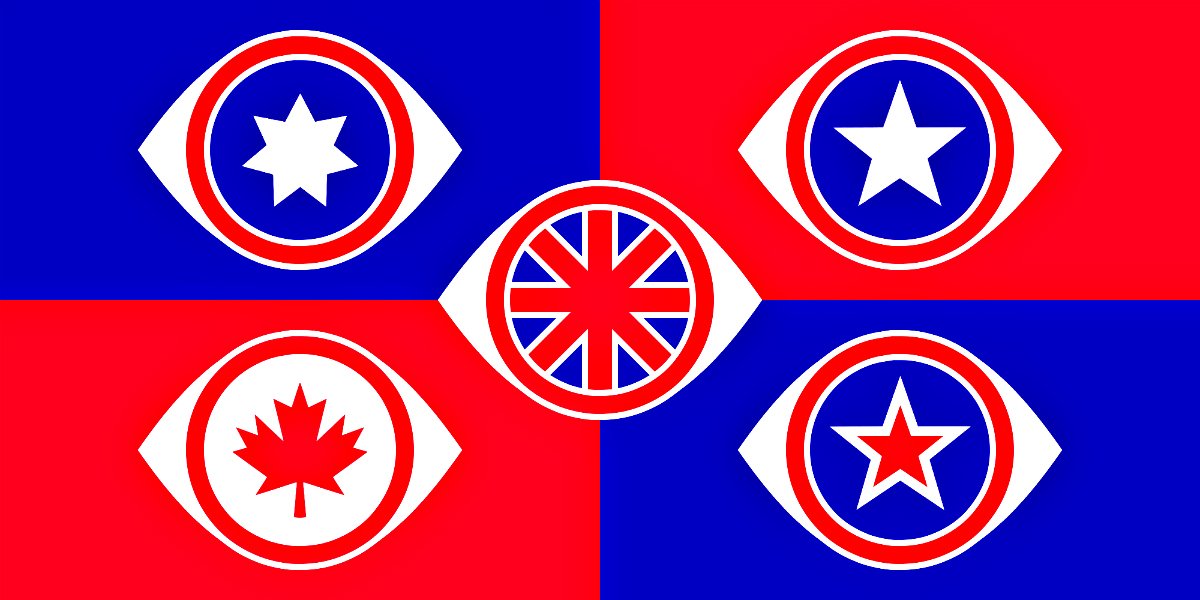

- ¿QUÉ SON LOS CATORCE OJOS?

El acuerdo entre EEUU y Reino Unido o acuerdo «UKUSA» es un tratado entre Reino Unido, Estados Unidos, Australia, Canadá, y Nueva Zelanda para recopilar de manera conjunta, analizar y compartir recursos. Los miembros de este grupo, conocidos como los Cinco Ojos, están enfocados en recopilar y analizar desde diferentes partes del mundo, mientras que los países del grupo de los Cinco Ojos han acordado en no espiarse entre ellos como adversarios, las filtraciones de Snowden han revelado que algunos de los miembros del grupo han monitorizado a ciudadanos de otros países y comparten recursos para evitar quebrantar leyes nacionales que les prohíben espiar a sus propios ciudadanos. La alianza de los Cinco Ojos también coopera con grupos de terceros países para compartir recursos (formando el grupo de los Nueve Ojos y de los Catorce Ojos), sin embargo los Cinco Ojos y terceros países pueden espiarse, y de hecho lo hacen, los unos a los otros.

Cinco Ojos

- Australia

- Canadá

- Nueva Zelanda

- Reino Unido

- Estados Unidos de América

Nueve Ojos

- Dinamarca

- Francia

- Países Bajos

- Noruega

Catorce Ojos

- Bélgica

- Alemania

- Italia

- España

- Suecia

4. Que no te pidan datos personales cuando registres tu cuenta.

No permitas que pidan tu nombre, tus apellidos, tu DNI, tu domicilio o ninguna información confidencial salvo un correo electrónico, nombre de usuario y contraseña para acceder.

El correo electrónico con el que registremos nuestra VPN, a ser posible, nunca ha de ser nuestro correo personal, sino un correo nuevo, y siempre un correo de las alternativas que se recomiendan en este hilo, véase Protonmail o Tutanota.

5. Que tengas la posibilidad de pagar tu VPN de forma anónima, como por ejemplo con tarjetas regalo, criptomonedas y tarjetas prepago donde en ningún caso figurarán tus datos.

Casi todas las VPN serias aceptan este método de pago, así que siempre es recomendable utilizarlo si es posible.

Por poneros un ejemplo, algunas aceptan Neosurf, por lo que tan solo sería cuestión de ir a Correos, comprar una tarjeta Neosurf y pagarla introduciendo el código.

¿QUÉ VPN'S ACTUALES TOMAN EN SERIO NUESTRA PRIVACIDAD?

Como cada año, Torrentfreak toma una cita con los principales servicios para que completen un cuestionario sobre privacidad. Este pasado 2018 y a esperas del nuevo artículo del año vigente, estas son algunas de las VPN que han declarado a favor de la privacidad y de respetar la estricta política de no guardar logs.

VPN's con mejor reputación en estos momentos;

- Mullvad

- AirVPN

- NordVPN

- OTRAS HERRAMIENTAS RECOMENDADAS

- Exodus Privacy: Nos muestra qué y cuántos rastreadores y permisos utilizan las aplicaciones que tenemos instaladas.

- Oversec: Encripta y descifra cualquier texto en cualquier aplicación para intercambiar mensajes privados y encriptados de correo electrónico o de chat, o para guardar tus propias notas encriptadas en tu teléfono.

- NetGuard: Controla y gestiona la conexión a internet de todas las aplicaciones instaladas en tu teléfono móvil.

- Blokada v3: Bloquea anuncios, rastreo y malware.

- Open Camera: Alternativa a la aplicación de cámara de Android.

- Simple Keyboard: Alternativa simple al teclado Gboard de Google.

- Simple Calendar: Alternativa simple al Calendario de Google.

- Simple Gallery: Alternativa simple a la galería de imágenes de Google.

- andOTP: Alternativa a los programas de verificación de dos pasos como

Google Authenticator o Authy. - AntennaPod: Gestor y reproductor de podcast que te da acceso instantáneo a millones de podcast gratuitos y de pago. Alternativa a iVoox.

- Yalp Store: Acceso a la Google Play Store y a la descarga de sus aplicaciones sin la necesidad de usar los servicios de Google o estar registrado.

- Aurora Store: Lo mismo que Yalp Store.

- XprivacyLua: Evita que las aplicaciones filtren datos confidenciales de privacidad.

- Password Generator: Generador de contraseñas random y difíciles.

- Amaze: Explorador de archivos ligero y con Material Design.

- VLC: Reproductor multimedia gratuito y multiplataforma.

- Simple Calculator: Alternativa simple a la calculadora de Android.

- MuPDF: Lector multiplataforma y ligero de documentos PDF, XPS, OpenXPS, CBZ y EPUB.

- microG: Alternativa a los servicios de Google Play.

- Wifi Analyzer: Como su propio nombre indica, analiza nuestra wifi y nos permite saber qué dispositivos tenemos conectados en nuestra red.

- Phonograph: Reproductor de música para Android con Material Design.

- Timbre: Editor de archivos de audio y vídeo para Android.

- ClamAV: Antivirus de código libre para Windows, Linux y macOS.

- Obscuracam: Pixela los rostros de las caras que quieras de tus fotografías tomadas en Android.

- GNU Privacy Guard: Cifrado de correo electrónico.

- AppLock: Protege las aplicaciones que quieras de tu móvil Android con un patrón mientras se lo dejas a algún amigo o familiar.

- AFWall+: Podremos tomar todo el control del tráfico de las aplicaciones que tengamos en Android. Es necesario tener el móvil rooteado.

- Call Recorder (F-Droid): Alternativa a cualquier otra call recorder fraudulenta de la Play Store)

- Audio Recorder (F-Droid): Alternativa a cualquier otra audio recorder fraudulenta de la Play Store o a la propia de Android.

NOTA:

Debido a que incluso intentando crear un hilo lo más simple posible siempre nos encontramos con algún que otro tecnicismo que puede dificultar la comprensión del lector, recomendamos preguntar en el hilo las dudas que sean necesarias, ya sean sobre las siglas o cualquier otro tema que no hayamos entendido.

Intentaremos responder lo que sepamos. Estamos para aportar, ayudar y crecer en conocimiento entre todos.

Que no os dé vergüenza preguntar qué es una IP, una DNS o cualquier otra cosa que os parezca una tontería.

Por favor, NO recomiendes software privativo o cualquier programa de cuestionable seguridad.

Si crees haber encontrado un programa merecedor de aparecer en este listado y quieres recomendarlo en el hilo, infórmate antes y asegúrate de que tenga buena reputación detrás. Sobre todo, asegúrate de que sea de código abierto.

ADVERTENCIA:

NO utilices a la ligera cosas de la lista si no conoces cómo funcionan.

El autor de este hilo no se hace responsable del mal uso que se le dé a cualquier programa, servicio, aplicación, página web o cualquier publicación, del tipo que sea, que aquí aparezca.

Si pierdes tus datos, tu historial de navegación, tus correos electrónicos, tus contactos o bien dañas tu teléfono móvil o sufres cualquier otro incidente causado por utilizar cualquiera de las herramientas de esta lista, lamentaré leer esto, pero habrás actuado bajo tu propia responsabilidad.

...Hilo en constante construcción para profundizar más en lo añadido e ir aumentando la lista...

Continuará.